1. Lek in RIVM-coronasite

Het RIVM dat een belangrijke rol speelde tijdens de corona-crisis heeft in maart 2020 een site ontwikkeld waar mensen kunnen aangeven of ze coronaklachten hebben gehad. Er zat echter een ernstige kwetsbhaarheid in de site. Bekijk het filmpje op de site van de NOS.

Authenticatie is het proces waarbij wordt gecontroleerd of iemand is wie ze zegt dat ze is. Bijvoorbeeld: als je je wachtwoord invoert bij het inloggen op Instagram, laat je zien dat jij degene bent die bij de loginnaam hoort. Er zijn allerlei middelen voor authenticatie, zoals het opgeven van een wachtwoord, je vingerafdruk geven, een pas invoeren + een pincode intoetsen, etc. In de website van het RIVM ontbrak de authenticatie, waardoor anderen vrij gemakkelijk vertrouwelijke gegevens konden inzien.

Een veelgebruikte vorm van authenticatie is wachtwoorden. In dit hoofdstuk leer je allerlei mogelijke aanvallen op het gebruik van een wachtwoord kennen en mogelijke verdediging daartegen.

Tweefactorauthenticatie (2FA) is een vorm van authenticatie waarbij de gebruiker zich authenticeert met behulp van iets dat ze weet en iets dat ze heeft, danwel iets dat ze is. Iets dat ze weet kan bijvoorbeeld een wachtwoord zijn. Iets dat ze heeft kan bijvoorbeeld een mobiele telefoon of een apart token (usb, smartcard, bankpasje). Iets dat ze is kan bijvoorbeeld een vingerafdruk, stem of een iris zijn (biometrie). 2FA is in principe veiliger dan bijvoorbeeld alleen een wachtwoord.

2. Multifactor instellen

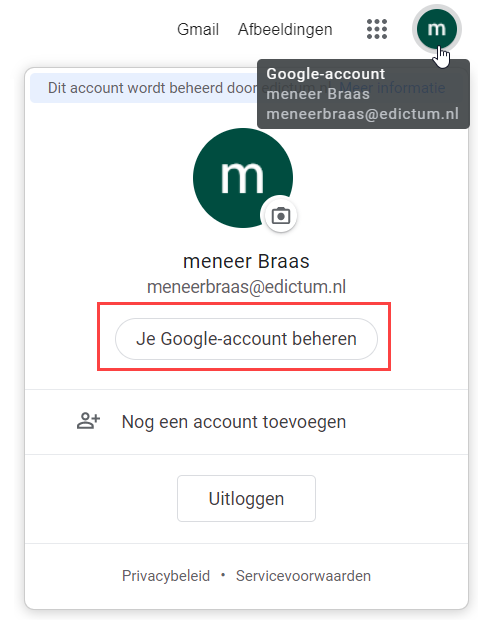

We zullen nu eens een multifactor (2FA) instellen in Google. Gebruik hiervoor je Google of Google for Eduction (edictum) account. Mocht je geen Google account hebben dan kun je er eventueel een aanmaken. Begin bij de instellingen van je account door er rechtsboven op te klikken en daarna te klikken op Je Google account beheren.

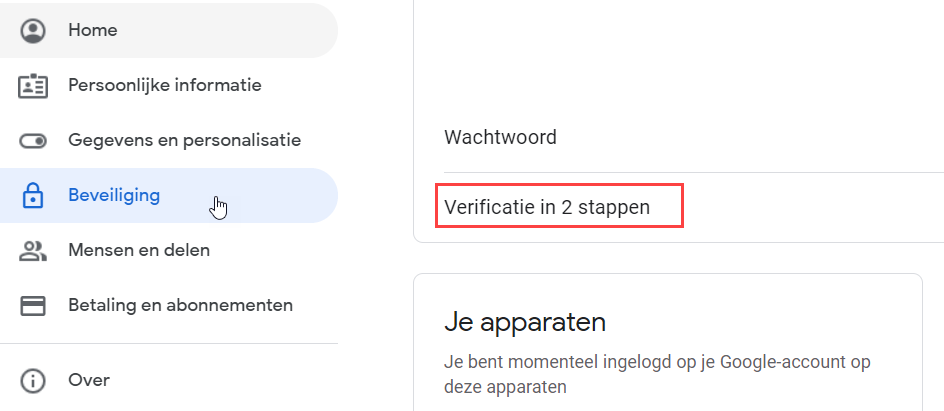

Klik nu aan de linkerkant op Beveiliging en scroll daarna naar beneden totdat je kunt klikken op Verificatie in 2 stappen.

Klik nu op Aan de slag.

Hierna wachtwoord opnieuw geven en vervolgens kun je je telefoon als extra authenticatie gaan gebruiken. Hiervoor zijn verschillende mogelijkheden, afhankelijk welk type telefoon je hebt. Over het algemeen werkt de SMS-instelling op alle telefoons, maar dat is minder handig. Het handigste is de Google prompt maar die werkt alleen met een Android telefoon en alleen als je account daarop is toegevoegd.

3. Botnet

Een botnet is een netwerk van computers en apparaten die je hebt voorzien van malware. Met behulp van die malware kun een hacker deze computers aansturen om bijvoorbeeld spam-mails te versturen, een DDOS aanval te starten of virussen te verspreiden.

De malware om een botnet te creeren kan op allerlei manieren worden verspreid. Bijvoorbeeld door gebruik te maken van kwetsbaarheden in systemen, met behulp van phishing mails (een vorm van social engineering) of door het authenticatie-mechanisme te omzeilen. Denk aan een babyfoon waarbij het standaard wachtwoord niet is gewijzigd.

Overigens blijven de computers in een botnet over het algemeen verder normaal functioneren. Het kan dus zijn dat je PC thuis onderdeel is van een botnet zonder dat je het in de gaten hebt.

4. Social engeneering

Maak eerst opdracht 3.4.1 alvorens met de les verder te gaan.

Social Engineering is een vorm van hacken waarbij mensen worden verleid om toegang te verlenen of toegangsgegevens te overhandigen. Daarbij wordt vaak misbruik gemaakt van psychologische vormen van beïnvloeding. Dat zijn onder meer:

- Een band opbouwen;

- Verzoek om hulp;

- Het verwijzen naar een hooggeplaatste persoon in de organisatie (autoriteit/gezag);

- Noodzaak om iets ‘terug te moeten doen/compenseren‘ creëren;

- Persoonlijk gewin in het vooruitzicht stellen;

- Het veroorzaken van ‘onvoorziene situaties’, waardoor medewerkers (en in het bijzonder beveiligingsmedewerkers) niet meer in staat zijn hun gebruikelijke routine te volgen.

Bron: https://www.compact.nl/articles/social-engineering-de-kunst-van-het-misleiden/#Psychologische_trucs

5. Terugblik

In dit deel beschouwen de we voorbeelden uit de eerste delen van deze module nog eens. Deze zijn:

- Welke van de drie hoofdmethoden worden gebruikt om te hacken?

- Wie zijn de hackers?

- Welke van de drie security-doelen worden beschadigd?

De drie methoden om te hacken

Als je kijkt naar manieren om te hacken en vertrouwelijke gegevens te achterhalen kun je globaal drie methoden herkennen. Deze drie methoden hebben we in deze module behandeld:

- Misbruik maken van kwetsbaarheden in software. Hoewel we het hier niet hebben behandeld is, hoort daar ook bij: kwetsbaarheden in communicatie-protocollen, encryptiemethoden en andere algoritmes.

- Social engineering, waarbij misbruik wordt gemaakt van de menselijke factor bij beveiliging van systemen.

- Authenticatie-methode kraken, hierbij moet je bijvoorbeeld denken aan het uitproberen van wachtwoorden of andere manier om het authenticatie-mechanisme te omzeilen.

Bij een aanval wordt soms een combinatie van deze methoden gebruikt. Denk aan bijvoorbeeld aan een aanval via Cross-Site Request Forgery (CSRF) daarbij wordt social engineering gebruikt om iemand te verleiden op een link te klikken. Tegelijk is het een kwetsbaarheid in de website die maakt dat het mogelijk is om op deze manier het systeem te hacken.